Attaque Dictionnaire en ligne avec Hydra

Quand un attaquant veut apprendre des informations d'identification pour un système en ligne, il peut utiliser la force brutale ou d'une attaque par dictionnaire. Cet article présente ces deux types d'attaques et explique comment lancer une attaque de dictionnaire en ligne en utilisant Hydra.

2. Brute Force vs. Dictionnaire d'attaque

Un attaquant peut essayer toutes les combinaisons possibles de mot de passe (approche de la force brute). L'avantage est un succès garanti à trouver le bon mot de passe. L'inconvénient est qu'il est un processus très chronophage.

Il est probable qu'un utilisateur typique est frustré par mot de passe les meilleures pratiques et utilise un modèle pour le mot de passe (par exemple un mot commun et un chiffre ajouté à la fin). Ensuite, l'attaquant peut construire un ensemble de mots concaténés avec un chiffre (un exemple de motif dans le dictionnaire) et essayer toutes les combinaisons de cet ensemble. Cette approche (attaque dictionnaire) peut gagner du temps, parce qu'il n'a pas à la force brute l'ensemble de l'espace clé de l'attaquant. L'inconvénient est qu'il n'y a aucune garantie que le bon mot de passe sera trouvé. Cependant, la probabilité de frapper le bon mot de passe est tout à fait bon, compte tenu des gens choisissent souvent des mots de passe.

Hydra est décrit comme un pirate de connexion de réseau qui prend en charge de nombreux services [1]. Cet article explique comment utiliser Hydra pour lancer une attaque de dictionnaire en ligne contre FTP et un formulaire Web.

Metasploitable est une machine virtuelle Linux qui est volontairement vulnérable [2]. Il peut être utilisé, par exemple, de pratiquer les compétences de test de pénétration. S'il vous plaît rappelez-vous que cette machine est vulnérable et ne doit pas fonctionner en mode pont.

DVWA (Bon sang Application Web vulnérable) est une application Web qui est volontairement vulnérable [3]. Il est utile pour ceux qui veulent jouer avec des trucs de sécurité des applications Web. DVWA fait partie de Metasploitable.

Nous allons créer deux dictionnaires courts pour la simplicité de la description.

Liste des utilisateurs (list_user):

Liste des mots de passe (list_password)

Il y a 12 combinaisons pour vérifier (3 fois 4 utilisateurs des mots de passe). Ces combinaisons comprennent des informations d'identification par défaut pour le formulaire de connexion DVWA et Metasploitable FTP (admin / mot de passe pour le formulaire de connexion DVWA; msfadmin / msfadmin pour Metasploitable FTP).

Ethical Hacking Formation - CEH

5. Metasploitable-attaque sur FTP Dictionnaire

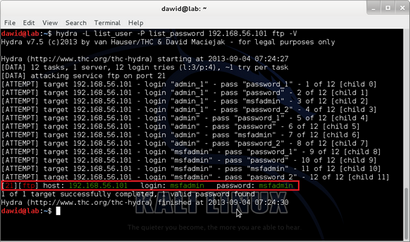

Utilisez la commande suivante pour lancer l'attaque:

Les dictionnaires susmentionnés (list_user et list_password) sont utilisés. L'adresse IP du serveur FTP Metasploitable est 192.168.56.101. FTP est attaqué. Voilà pourquoi le module ftp est utilisé dans la commande. Il faut utiliser -V pour voir le nom d'utilisateur et mot de passe pour chaque tentative.

Comme on peut le voir ci-dessous, Hydra a trouvé une paire valide de nom d'utilisateur et mot de passe (nom d'utilisateur: msfadmin, mot de passe: msfadmin).

6. DVWA-attaque Dictionnaire sur Formulaire de connexion

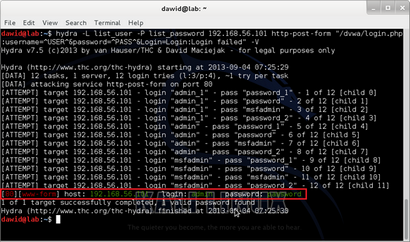

Utilisez la commande suivante pour lancer l'attaque:

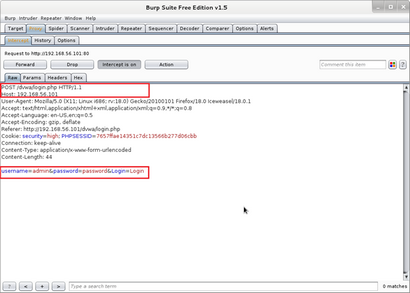

Les dictionnaires susmentionnés (list_user et list_password) sont utilisés à nouveau. L'adresse IP de DVWA est 192.168.56.101. Le formulaire de connexion de DVWA est disponible en Metasploitable à 192.168.56.101/dvwa/login.php. Lorsque l'utilisateur se connecte, la demande suivante est générée (interceptée par Burp Suite [4]):

^ ^ Et ^ USER PASS ^ sont remplacés par les noms d'utilisateur (de list_user) et les mots de passe (list_password) respectivement. Lorsque la tentative de connexion échoue, le serveur répond avec un message « Échec de la connexion », qui est la valeur du dernier paramètre.

Enfin, il faut utiliser -V pour voir le nom d'utilisateur et mot de passe pour chaque tentative.

Comme on peut le voir ci-dessous, Hydra a trouvé une paire valide de nom d'utilisateur et mot de passe (nom d'utilisateur: admin, mot de passe: mot de passe).

Cet article introduit deux types d'attaques par mot de passe en ligne (force brute, dictionnaire) et explique comment utiliser Hydra pour lancer une attaque de dictionnaire en ligne contre FTP et un formulaire Web. Hydra est un pirate de connexion de réseau qui prend en charge de nombreux services [1]. Metasploitable peuvent être utilisés pour pratiquer les techniques de tests de pénétration [2]. DVWA (Bon sang Application Web vulnérable) est utile pour ceux qui veulent jouer avec des trucs de sécurité des applications web [3].

[3] DVWA (Application Web Putain vulnérable)