OID 11g OIM (LDAP) Groupes basé sur la requête Provisioning avec l'approbation personnalisée - Partie II

Ceci est la deuxième partie de l'article décrivant une éventuelle mise en œuvre de la demande de provisioning basé sur des membres du groupe LDAP. La première partie est accessible ici.

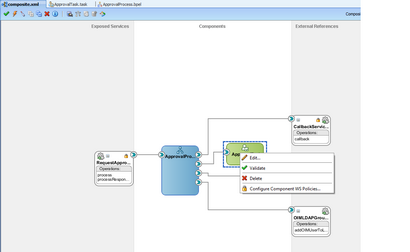

Poursuivant la mise en œuvre après la désactivation de la politique d'approbation par défaut à la demande et les niveaux de fonctionnement, l'étape suivante consiste à configurer pour permettre la OIM modification d'une ressource provisionnée par une demande. Les ensembles de données associés aux opérations Création et modification de la ressource dans les questions (OID utilisateur dans ce cas) doivent être importés dans MDS. Le programme d'installation du connecteur à l'heure actuelle ne fait pas l'importation des fichiers de métadonnées pour permettre aux opérations sur la base de demande pour le connecteur; cela doit être fait après l'installation en exécutant les utilitaires MDS correspondantes disponibles dans OIM.

Importation de données de connecteur définit dans MDS

Les fichiers contenant la définition des données recueillies par les opérations de provisionnement sont appelés ensembles de données. Pour OID utilisateur, il y a deux fichiers XML DataSet:

- ModifyResourceOID user.xml

- ProvisionResourceOID user.xml

Celui que nous aurons besoin est le ModifyResourceOID user.xml. Voici les données définies ci-dessous:

De cet ensemble de données est ce que nous aurons besoin pour notre mise en œuvre:

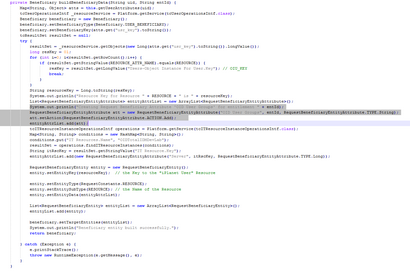

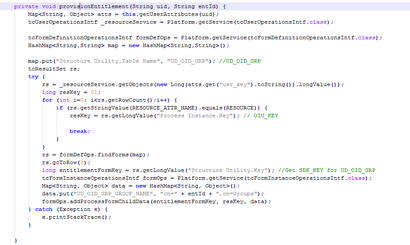

« OID Groupes d'utilisateurs » seront utilisés comme nom d'attribut pour construire le RequestBeneficiaryEntityAttribute comme indiqué dans l'extrait de code ci-dessous:

Si vous voyez des attributs requis dans l'ensemble de données, vous devrez créer une valeur pour la RequestBeneficiaryEntityAttribute pour cette référence d'attribut dans l'ensemble de données. Le serveur OID est l'un de ces attributs. De plus pour l'insertion des enregistrements de la table enfant ici est le fragment de code spécifique pour que:

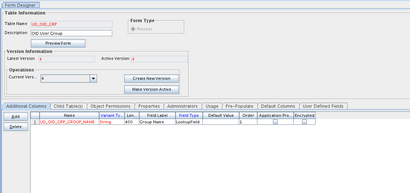

Notez que nous devons utiliser le nom du champ de la table de base de données réelle qui peut être récupéré à partir de la définition du formulaire. Voir ci-dessous:

MDS dans DataSets Téléchargement

Dans cette section, je décris le processus de télécharger des fichiers XML dans DataSet MDS pour utiliser dans l'OIM demande provisioning basé. Comme la plupart d'entre vous connaissent les ensembles de données déterminent les champs collectés au cours du processus d'approvisionnement et de certains attributs de ces champs qui les rendent nécessaires, préchargées ou seulement visible aux approbateurs. Nous allons pas entrer dans les détails de la structure des ensembles de données en cause ici, mais au moins nous couvrirons une procédure simple pour les importer dans MDS. MDS est l'acronyme de Meta Data Store. De nombreuses applications partie de la famille Fusion Middleware comptent sur MDS pour stocker la configuration ou application des métadonnées.

Cette mise en œuvre fonctionne avec les données de OID définit donc c'est la procédure pour les importer dans MDS:

- Créez un répertoire à l'intérieur /

/ Appelé DataSet / fichier (i.e. dans mon cas, le répertoire est / opt / fmw11g / Oracle_IDM1 / DataSet / fichier où mon Middleware est / opt / fmw11g et mon installation réside dans le répertoire OIM Oracle_IDM1). - Copiez tous les ensembles de données binaires du connecteur de la maison dans le répertoire que vous venez de créer à l'étape précédente.

- Basculer vers le répertoire bin dans le répertoire du serveur sous vous oim répertoire (par exemple dans mon cas / opt / fmw11g / Oracle_IDM1 / server / bin).

- Modifier le fichier weblogic.properties dans le répertoire mentionné ci-dessus. Voici le mien:

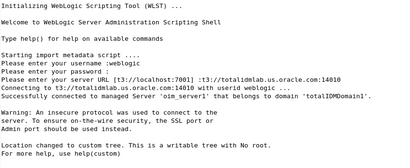

- Réglez le OIM_ORACLE_HOME à votre installation Accueil OIM (par exemple dans mon cas ce que je l'ai fait l'exportation OIM_ORACLE_HOME = / opt / fmw11g / Oracle_IDM1) .Run le weblogicImportMetadata.bat | scénario sh script.The demandera ce qui suit:

- Nom d'utilisateur: weblogic (Ne pas utiliser xelsysadm)

- Mot de passe:

- URL du serveur: t3: // myOIMHost: 14000 # Fournir l'URL de votre serveur géré oim et le port de oim.

Vous devriez obtenir une sortie similaire à celui décrit ci-dessous:

Exécutez le script PurgeCache.bat | sh. Avant d'exécuter le script que vous devez définir les variables d'environnement WL_HOME et JAVA_HOME avec votre emplacement de répertoire d'installation WebLogic Server et chemin d'accès à un répertoire valide Java JDK / JRE (c.-à-WL_HOME = / opt / fmw11g / wlserver_10.3 et JAVA_HOME = / opt / fmw11g / jdk160_24 venir avec mon installation FMW). La sortie devrait être similaire à ce qui suit:

Dans ce cas, l'utilisateur doit être xelsysadm au lieu de weblogic.

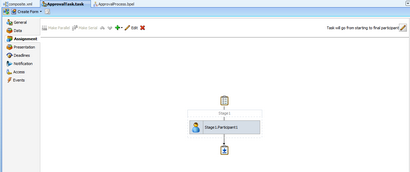

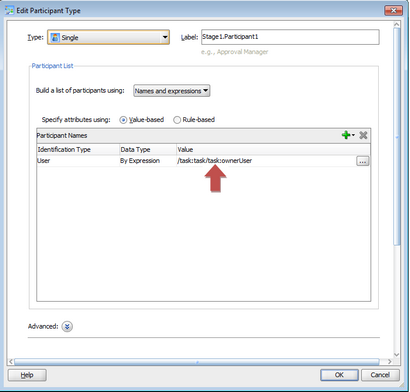

Sélectionnez le bloc et le participant cliquez sur le bouton Modifier en haut de l'écran. Cela porte l'écran ci-dessous:

Les concepts présentés dans ce poste comprennent:

Pour plus de détails sur la configuration de processus pour Provisioning OIM, des formulaires de processus, les politiques d'accès et tous les détails mentionnés, mais ne sont pas couverts en détail dans cet article s'il vous plaît accéder à la documentation Fusion Middleware OIM de la documentation 11g Fusion Middleware.