En infiltrant un Botnet

De nombreuses équipes de Cisco sont dédiés à la recherche de sécurité. Une équipe a récemment étudié les réseaux de zombies dans le but d'améliorer les méthodes de détection existantes et de découvrir les techniques botmasters utilisent pour compromettre des machines. Les efforts de l'équipe ont été récompensés par leur protection du réseau d'un client important. Leurs efforts de découverte ont également donné un aperçu extraordinaire dans l'esprit et les motivations d'un botmaster. Cet article traite de la protection et exploiter des rapports sur les entretiens avec l'équipe tenue le botmaster ils ont rencontré.

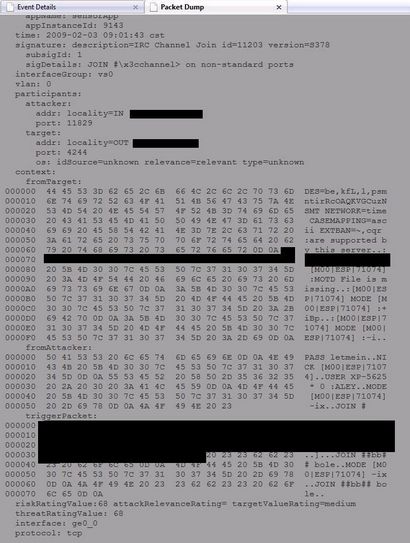

Internet Relay Chat (IRC) trafic sur les ports non standard est un bon indicateur de l'activité malveillante. botnets simples utilisent souvent IRC comme cadre de commandement et de contrôle, car le code source est facilement disponible. Rejoindre un réseau de chat n'est pas une activité botnet, mais il est généralement adapté à travailler pas d'activité. Cisco offre un service qui surveille et gère IPS en réseau. En surveillant certaines alertes de ce flux de données, le trafic IRC suspect a été facile à trouver.

Un client Unsuspecting

Un client Cisco ne connaissait pas des dizaines de machines compromises. Un très grand nombre d'alertes dont l'activité IRC, beaucoup plus importantes que tout ce qui pourrait être bénignes, se produisaient sur le réseau du client. Le trafic de plusieurs machines se distingue d'autres systèmes sur le réseau. Il y a parfois des bizarreries dans un réseau, mais quand un petit sous-ensemble de machines est observé partageant le même comportement étrange, les chercheurs devraient prendre note.

La figure 1 montre un flux de données à partir d'un dispositif Cisco IPS.

Figure 1. La surveillance d'un flux de données Cisco IPS

En regardant les alertes de signature, il était clair que les machines concernées avaient été compromis. Le Cisco IPS détecte l'attaque, mais malheureusement, le client, il n'a pas été en cours d'exécution en ligne ou connecté au routeur, de sorte que les coups n'ont pas été bloqué. Il y avait plusieurs réseaux de zombies différents impliqués qui avaient l'air étrangement similaire. Lors de l'inspection de l'histoire des machines, en plus du trafic IRC, les tentatives d'exploitation et de reconnaissance ont été découverts.

Aucun du trafic a été chiffré, ce qui indique que les assaillants étaient soit peu sophistiqués ou indifférents à cacher leurs traces. Le botmaster de temps en temps a pris des précautions de base, telles que l'utilisation des mots de passe du serveur et canal, mais n'a pas réussi à chiffrer les données. échanges Défi-réponse ont été cachés dans le trafic IRC normal.

Par exemple, lors de la connexion à un serveur, le robot devrait immédiatement ping « MrB | g » avec la touche « + s3cr3 m² | _ | rr3l » ou il serait vu refuser l'accès au serveur. Ce procédé défi-réponse a été également utilisé par les clients en réponse à certaines commandes RFC 2812, par exemple une demande de version du protocole client-client. De plus, les bots répondraient aux commandes non-RFC 2812. Il a été noté que les différents réseaux de zombies semblaient partager un grand nombre des mêmes commandes. Cela a conduit à la croyance que la plupart, sinon la totalité, de ces clients étaient basés sur un code source commun. La figure 2 montre le botnet.

Figure 2. Botnet

A ce stade de l'enquête, la plus grande préoccupation était pour le client de l'équipe. Il y avait un besoin urgent de déterminer ce que le botnet a été fait et ce que l'information avait été compromise. En utilisant le Cisco IPS, un large éventail de données sur les réseaux de commandement et de contrôle a été capturé. Par exemple, le réseau a été séparé en plusieurs noeuds de commande et de contrôle discrètes avec des adresses IP différentes. Au cours de quelques semaines, les commandes ont été capturés et le réseau a été suivi pour voir quelles informations le botmaster visait. Un client IRC open source a été mis en place pour émuler une machine infectée et rejoindre le réseau. Cela a permis une surveillance continue sans avoir à quitter toutes les machines compromises active.

Les employés de Botmaster ciblés au lieu de l'entreprise elle-même. Cette action a permis sans doute l'attaquant de rester non détecté. Le mode d'attaque du botmaster impliqué voler les mots de passe des employés qui ont été stockés dans Internet Explorer, puis en ajoutant une redirection dans le fichier hosts qui a permis à un homme-in-the-middle contre une banque en Amérique latine.

Arrêt du Bot

La correction empêcherait l'homme-in-the-middle, mais le botnet se charge normalement. Cette action a eu lieu chaque fois que le système est initialisé. Certaines machines ont des dizaines d'entrées publiées montrent que le fichier hosts a été corrigé à plusieurs reprises. Il est devenu clair qu'il était impossible de nettoyer chaque machine infectée, parce que dans le temps qu'il a fallu pour alerter la société au problème, les renseignements personnels de centaines d'employés pourrait être compromise.

Le client n'a pas la capacité de gérer en ligne Cisco IPS, de sorte que le pare-feu a été examiné. Lors de la surveillance du botnet, il est devenu très clair que les serveurs IRC mettraient à jour assez fréquemment. Les serveurs IRC déplaceraient ports, les serveurs et changer les mots de passe, parfois plusieurs fois par jour. Cette mise à jour fréquente rendu extrêmement difficile de bloquer les serveurs de commande et de contrôle.

L'équipe a trouvé une faille visible dans l'attaque: le botmaster avait négligé les serveurs de mise à jour. Le botmaster avait plusieurs noms de domaine pour le serveur de mise à jour qui pourrait être diffusé au moyen d'IRC pour mettre à jour les bots avant un changement de serveur. Une inspection minutieuse a révélé que l'adresse IP du serveur de mise à jour a toujours appartenu à l'un d'un petit groupe de machines. Les blocs ont été mis en place immédiatement.

Lorsque le botmaster a publié la prochaine mise à jour, seulement quelques-uns des systèmes (et aucun du client) suivi. Le botmaster a émis à plusieurs reprises la commande de mise à jour sans résultat. Lorsque les machines ont été verrouillés à un serveur IRC, un seul bloc était suffisant pour désactiver le réseau.

Si les été client botnet plus robuste, il aurait été nécessaire de bloquer les réseaux de sauvegarde. Dans ce cas, le client a eu la chance, et le seul bloc était suffisante. L'équipe a continué de surveiller le réseau pour assurer que les systèmes ont été incapables de se reconnecter au réseau, en donnant au client le temps nécessaire pour créer une nouvelle image toutes les machines compromises. Ce ne fut pas une solution parfaite, mais il a arrêté la fuite de données et a empêché les systèmes de compromettre d'autres machines sur le réseau.

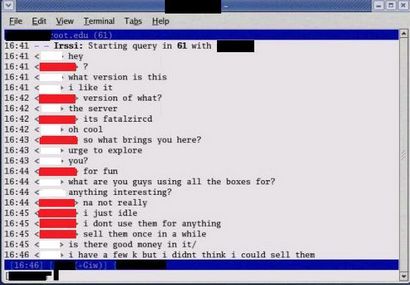

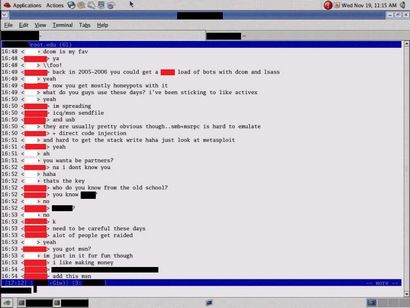

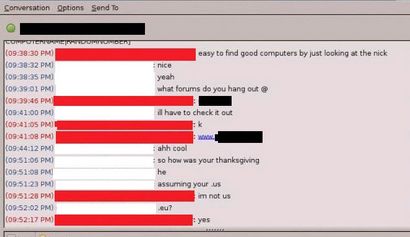

Le botmaster, en se rendant compte que l'un de ses bots était soudainement sensible, semblait supposer que le chercheur était un homme botmaster et que leurs réseaux respectifs avait « est entré en collision. » Le chercheur a travaillé à renforcer l'hypothèse du botmaster. Faire semblant d'être un homme botmaster, le chercheur interrogé sur le logiciel du serveur. La figure 3 montre la première conversation avec le botmaster.

Figure 3. Démarrage d'une conversation

Avec une solide formation en IPS, le chercheur était au courant des tendances actuelles dans la recherche sur la vulnérabilité, mais a demandé dans quel domaine le botmaster a concentré ses efforts. La réponse attendue était une vulnérabilité Microsoft que les vers tels que Conficker exploitent. Cependant, la réponse du botmaster, était qu'il principalement concentré sur les logiciels de messagerie instantanée. Aucune vulnérabilité a été nécessaire pour développer son réseau. Au lieu de cela, il pourrait spammer 10.000 personnes avec un simple « vérifier ce logiciel cool » message et compter sur au moins une réponse d'un pour cent des bénéficiaires. Comme approche, il était logique, parce que le même processus continue de travailler pour les spammeurs comme il a travaillé pendant des années, en dépit des efforts de formation des utilisateurs.

Figure 4. Bâtir la confiance

Vous pouvez trouver tout sur Internet

Les figures 5 et 6 montre les conversations du botmaster diriger le chercheur au forum.

Figure 5. Directions à un Forum-Partie 1

Figure 6. Directions à un Forum-Partie 2

One-Stop Botnet commercial

Le forum a accueilli des discussions sur toutes les informations que tout le monde aurait besoin de former un réseau de zombies, dont plusieurs détails des guides pratiques. Le chercheur a pu acquérir le code source pour le bot et le serveur du forum. Le code du serveur est basé sur un serveur IRC Unreal modifié. Le code client, qui aurait aucune utilisation légitime, est une source précieuse pour les signatures IPS. Bien qu'il serait possible que toutes les fonctionnalités de commande pourrait être réécrite, si botmasters étaient capables de le faire, ils ne seraient probablement pas utiliser le code source public.

Le logiciel de création de réseaux de zombies, y compris les directions et des didacticiels, a été largement disponible pour le téléchargement ou l'achat. Il était interdit de vendre le logiciel sur le forum si le logiciel a été rendu public, une règle qui semblait être une tentative de dissuader botmasters de tirer profit d'un autre. Pour les acheteurs de bots concernés, tous les logiciels a été vérifiée par un modérateur de confiance afin que l'acheteur puisse faire confiance qu'ils recevront le logiciel pour lequel ils ont payé.

Prétexte à éviter Pwning

Au sein de la communauté de la sécurité, il y a une perception que seuls quelques journalistes comprennent réellement les sujets de sécurité qu'ils couvrent. Une partie de presque toutes les histoires ne va pas ou très exagéré. Par exemple, un récent article paru dans PC World [1] a déclaré que l'attaque largement diffusé sur le créateur de Metasploit a été réalisée par un agresseur inconnu qui avait militarisé la découverte de Dan Kaminsky d'un défaut fondamental dans le DNS [2]. L'article contenait tant d'erreurs qui, en plus d'une rétraction imprimée, des rapports supplémentaires sont nécessaires pour corriger la description publiée de la question [3]. H D Moore, créateur de Metasploit, a affirmé que les déclarations qui lui sont attribués ont été entièrement fabriqués [4].

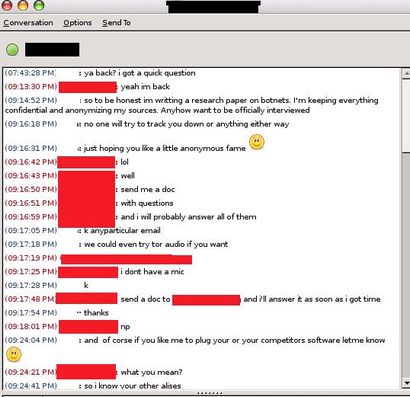

La figure 7 montre une continuation de la conversation entre le chercheur et le botmaster.

Figure 7. A Little Anonymous Fame

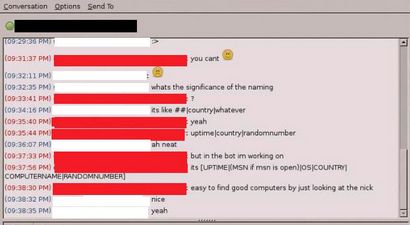

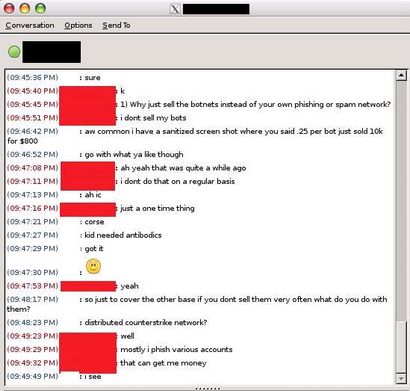

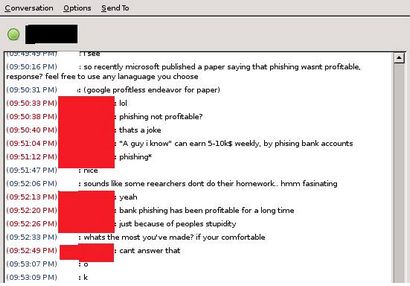

Les figures 8 et 9 montrent des conversations sur la vente de robots.

Figure 8. Phish ou vendre

Figure 9. Lucrative ou non rentables?

Le chercheur a offert le botmaster une question plus légère, demandant quelle était la chose la plus étrange le botmaster avait trouvé sur une machine compromise. Le botmaster a répondu qu'il avait trouvé des photos inappropriées d'un mineur et avait signalé sans délai la question aux autorités.

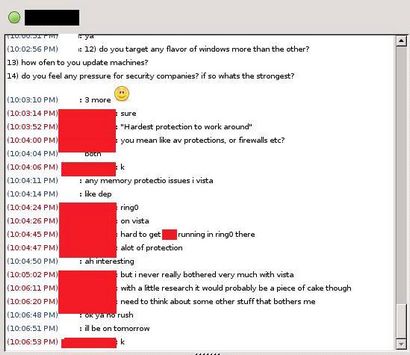

Le chercheur et le botmaster ont continué à discuter, discuter des mesures de protection. Les nouvelles fonctionnalités de sécurité dans Windows Vista, telles que la protection des correctifs du noyau, ont empêché son bot de courir dans Ring0 [9]. Ring0 est un terme du mode de gestion du système. En bref, ce système de protection comporte trois anneaux. Ring0 est l'anneau le plus privilégié, où réside le noyau, et Ring3 est le moins anneau privilégié, où les programmes d'un utilisateur exécutent. Compte tenu de cette limitation, le bot du botmaster ne fonctionnerait pas sur le système d'exploitation Vista.

La figure 10 montre la conversation sur Ring0

Figure 10. Mesures de protection

Au cours des conversations, le botmaster a révélé qu'il ne pourrait jamais faire confiance à personne 100 pour cent du temps et qu'il était nécessaire pour lui d'être sur ses gardes en permanence et suivre les bonnes pratiques informatiques. D'autres botmasters agiraient sur toute possibilité de prendre en charge ses réseaux, et selon Google cache succès, ils avaient essayé dans le passé. Cependant, le manque de confiance est fréquente chez les propriétaires de réseaux de zombies, et avec raison. Dans un cas, le botmaster avait utilisé un compte piraté à usurper l'identité d'un responsable de l'application de la loi et forcer une autre botmaster d'abandonner un réseau de 6000 nœuds. Le botmaster devait rester vigilant en tout temps, son pare-feu bloque presque toutes les connexions entrantes, et surfer sur Internet via des chaînes proxy [10] pour garder l'anonymat.

La figure 11 montre une conversation dans laquelle le botmaster estime que le pourcentage de codeurs uniques.

Figure 11. Qui écrit Code?

Beaucoup de gens, les chercheurs ont inclus, se demandent pourquoi les attaquants ne poursuivent pas d'emplois légitimes de programmation ou informatique. Selon le botmaster, les obstacles au travail légitime sont un casier judiciaire et un manque de formation professionnelle; souvent, les deux facteurs empêchent les agresseurs d'obtenir un emploi régulier.

La figure 12 montre la conversation en ce qui concerne les obstacles à des professions légitimes.

Figure 12. Pourquoi ne pas trouver un vrai travail?

Le chercheur a demandé comment les attaquants expérience entreprises et services de sécurité, et si le botmaster se sentait sous pression par les entreprises de sécurité. Sa réponse était que « quelques entreprises rattrapent très rapidement mais, pour la plupart, il est comme d'habitude. »

Toute personne ayant une expérience informatique de base est en mesure d'exécuter un botnet. Il ne faut pas comprendre le code, ni est-il nécessaire de comprendre la mise en réseau. Les deux organisations de médias traditionnels et nouveaux déclarent souvent sur la nécessité de patcher contre la dernière menace qui exploite une vulnérabilité récente. Les lecteurs entendent rarement, cependant, au sujet de l'enfant qui vit dans leur quartier qui dirige un réseau de zombies 10 000 nœuds basé hors du spam de messagerie instantanée MSN. Tous les robots ne sont pas créés avec compétence égale. Botmasters mettent en œuvre des techniques d'évasion de pointe pour éviter la détection et empêcher l'ingénierie inverse. Il est impératif de garder les attaquants des deux types à l'esprit, les professionnels et les script kiddies, lors de la conception des défenses d'un réseau. Pour lutter efficacement contre l'économie bot, le coût de faire des affaires doit être soulevée par l'éducation des utilisateurs et en suivant les meilleures pratiques de sécurité. Les pirates poursuivent l'argent facile. gain maximal avec un minimum d'effort est le facteur de motivation pour un botmaster. Si le temps nécessaire pour compromettre des machines augmente, les attaquants se déplaceront sur des cibles plus faciles.

Rapiéçage est important, mais l'éducation des utilisateurs est la clé. Une société peut déployer les dernières mesures de sécurité mais restent vulnérables au vol de données, l'hébergement des serveurs de spam, ou pire. Les utilisateurs professionnels doivent être éduqués pour se conformer à un comportement sécuritaire. Si les politiques ne sont pas en place pour limiter l'infiltration des communications non commerciales ou si les utilisateurs ne comprennent pas l'importance de laisser les fichiers au hasard non ouvert, il y a peu de point administrateurs rapiéçage machines.

Utilisation des alertes Cisco IPS, l'équipe de recherche a pu identifier avec succès et désactiver un botnet. Le trafic IRC sur les ports non standard était un signe clair des systèmes compromis. Sans Cisco IPS, le client aurait été aveugle à l'activité botnet et ses employés aurait eu son mot de passe stocké à la fraude menant affectée en raison bancaire ou le vol d'identité. Si le client avait été en mesure d'exécuter la ligne IPS, le compromis ne serait pas arrivé. Un système de détection d'intrusion a aussi sa place dans un réseau; sans l'histoire des alertes précédentes d'un outil de gestion, la remise en état pour le système du client n'aurait pas été possible.