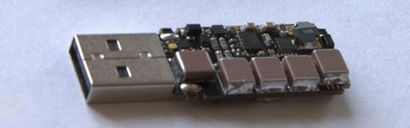

Le tueur USB, version 2

Il y a beaucoup de choses stupides que vous pouvez faire avec les ports sur votre ordinateur. Le meilleur exemple est le Etherkiller, une prise RJ45 câblé directement à un câble d'alimentation. Ne branchez pas sur un routeur. USB est un peu plus délicat, mais avec un certain nombre de bouchons suffisant, tout le monde peut construire un tueur USB qui frire tout ordinateur (.ru, Google Translatrix)

Le tueur v2.0 USB est la deuxième version de ce dispositif d '[violine]. La première version était juste une petite planche avec un convertisseur DC / DC, quelques bouchons, et un FET. Lorsqu'il est branché à un ordinateur, le convertisseur facturerait les bouchons jusqu'à -110V, décharge que la tension dans les fils de signal USB et répétez le processus jusqu'à ce que l'ordinateur est mort. Cette deuxième version est un peu plus raffiné, et il déverse maintenant -220V directement sur les fils de signal USB. Ne pas essayer à la maison.

Alors, fonctionne le dispositif? Très certainement. Un pauvre Thinkpad X60 a été détruit avec le tueur USB à des fins de démonstration dans la vidéo ci-dessous. Cet ordinateur portable a été acheté juste pour le test, mais le monstre qui a créé le tueur USB Grew attaché à ce petit ordinateur portable propre. Il y a une nouvelle carte mère sur le chemin, et ce portable revivra.

165 réflexions sur « The Killer USB, version 2.0 »

C'est une de ces choses que je veux vraiment exister, mais je me sens est une chose terrible à mettre là-bas. bit très cool de la technologie, et un facteur de forme belle!

Juste par curiosité, quelqu'un sait ce qui se passerait si vous aviez été arrêté avec l'un de ces derniers et les flics brancha en? Peut-être leur répercussions juridiques?

Je suis sûr que certains frais correspondraient à détruire un ordinateur de la police, mais puisque techniquement il a été détruit par un officier de police * Ponder *. Légalement avez-vous besoin de consentir à la recherche. Si le consentement a été demandé et accordé, alors vous avez détruit techniquement un ordinateur de la police. Il pourrait être un espace sans lois claires ont encore été créés, selon le pays.

Je suis un peu rappelé cette histoire d'un panier de clés USB avec un logo de l'entreprise a déposé dans le hall de leur siège social, puis sauter trois niveaux de sécurité physique que le personnel (et la gestion) les a attrapé (ils étaient libres ) et les branchés sur leurs ordinateurs (lorsque Microsoft Windows Retour utilisé pour exécuter automatiquement tout dans le Autorun.inf sans demander à l'utilisateur). Qui est légalement responsable de ce vecteur d'attaque. Et si quelqu'un abuse Microsoft COFEE, est légalement responsable de Microsoft pour ajouter la porte dérobée à tous les OS qui ils expédient?

Je « espère » (oui, je sais, cela pourrait être assez farfelue) qu'un enquêteur de la police serait au courant de la possibilité de logiciels malveillants sur une clé USB et je le brancher sur un « agneau sacrificiel » qui n'a pas été connecté à un réseau. Si tout va bien que le PC serait un ancien prêt à l'excédent / récupération et avec Linux ou Minix chargés sur elle d'ignorer commun M $ des programmes malveillants dirigés.

C'est exactement la raison pour laquelle ce tueur USB est affiché sur Internet. Depuis l'application de la loi maintenant il est là, SAIT ils savent à surveiller et mettre un circuit de protection adéquate entre leurs ordinateurs et le port USB cible (dans ce cas, un circuit de pied de biche avec quelques diodes Zener et un fusible de la série feraient ce travail ça va).

Le bloqueur d'écriture peut être détruite, mais, d'après mon expérience, il est peu probable que l'ordinateur lui-même serait également endommagé à moins que vous utilisiez une tour de médecine légale avec construit dans les bloqueurs d'écriture USB. Normalement, les bloqueurs d'écriture sont des pièces séparées de matériel (parfois avec leur propre source d'alimentation externe). Vous branchez une clé USB à une extrémité et un câble dans votre machine et le bloqueur d'écriture réalise une série dans la boîte.

Un bloqueur d'écriture semble être presque le prix d'un ordinateur portable pas cher (et probablement plus, une fois achetés par le burocrazy du secteur public), donc il va encore faire du mal à la police.

Même que plus simple, j'imagine. Juste quelques fusibles de verre de base qui découpent au seuil de la tension sur les ports de données - ci-dessous où propre fusion interne du port tenterait de couper, bien sûr.

Les fusibles ne fonctionnent pas sur la tension, et pas plus que des résistances de limitation de courant, ce n'est pas une question de courant, c'est la tension. Bien sûr, des chutes de tension à faible résistance, mais l'électronique sont très-haute résistance, en particulier les lignes de signaux. Eh bien, il a travaillé, de toute façon.

diodes Zener, comme mentionné, peut-être une solution, utilisez les à 7V, disons, un peu de mou. En supposant qu'ils peuvent fermer avant que la tension ne dommages. Ce serait la question. Vous pouvez concevoir quelque chose qui a un retard avant de connecter les lignes de données, mais un Zapper amélioré pourrait simplement attendre jusqu'à ce qu'il voit des données.

Comme personne attend un USB-Zapper, ce n'est pas le genre de chose que quelqu'un se donnerait la peine de protection contre. Il est sans doute moins cher général de simplement remplacer la carte mère sur le million à une chance que cela arrive. Il est seulement une nuisance vraiment, les données du disque dur serait encore OK, peut-être l'électronique du disque dur sont bien aussi. Il y a une quantité de transistors entre les ports USB et SATA. Pas le genre de chose que vous pourriez vraiment modéliser et tester, trop imprévisible. Mais il ne va probablement pas effacer les données. Seulement jamais un ennui cher.

Tension par lui-même ne fait pas de dégâts. Il est le courant élevé * * causé par cette tension décomposant les couches d'isolement sur la puce qui provoque les dégâts.

Tension multipliée par une puissance de courant des moyens (énergie par unité de temps). Si l'un d'eux est égal à zéro, il peut y avoir aucun transfert d'énergie dans le circuit de « victime », donc aucun dommage.

La meilleure protection est donc de serrer la tension (en utilisant les diodes Zener) et shunter l'excès de courant par un fusible série qui coupe le circuit, ce qui signifie qu'aucun courant passe dans votre circuit de victime et aucun dommage.

« Je ne sais pas, à moins que vous me montrer les schémas et le code source de l'appareil que vous allez utiliser pour enquêter ».

Cela dépend vraiment de la façon dont mal fait l'appareil de l'enquête pourrait être. Que faire si votre clé USB a un nouveau pilote de périphérique FTDI sur elle, il pourrait briques lanceur de missiles USB du policier ...

Pas quand tout le matériel et le logiciel est nécessaire pour avoir une porte dérobée pour les écoutes téléphoniques du gouvernement pour la Loi sur CALE être étendu (Le Patriot Act n'a pas aidé). Qu'on le veuille ou non, les backdoors sont tenus par la loi et les sociétés sont sous NDA ne pas divulguer, même si elles sont découverts par des chercheurs de sécurité (comme ce qui est arrivé à Apple). Il est tout disposé dans les lois, mais pas pris la peine de les lire en fait.

Lawful dit Inercept:

L'histoire législative de CALEA est fourni dans le rapport Maison n ° 103-827, partie I.

CALEA Section 1002 (b) (1) prévoit:

(1) La conception des caractéristiques et configurations de systèmes. Ce sous-chapitre ne permet pas tout organisme d'application de la loi ou au bureau

(A) d'exiger une conception spécifique de l'équipement, les installations, les services, les fonctionnalités ou les configurations du système à adopter par tout fournisseur d'un service de communication filaire ou électronique, tout fabricant d'équipements de télécommunications, ou tout prestataire de services de soutien des télécommunications;

(B) d'interdire l'adoption de tout équipement, installation, service ou fonction par un fournisseur d'un service de communication filaire ou électronique, tout fabricant d'équipements de télécommunications, ou tout prestataire de services de soutien des télécommunications.

Vous êtes mieux chiffrer le lecteur flash et ont une forte chance que la police ne disposent pas des ressources nécessaires pour faire quoi que ce soit à ce sujet. Tout au plus, ils sont la pêche juste pour les crimes. Avec ce dispositif, maintenant ils ont des preuves tangibles. Ils peuvent ajouter une demi-douzaine de frais.

Il me semble que vous devriez vraiment pas voyager avec quoi que ce soit plus offsenive que ces jours de Bach Brandenburg Concerto. De plus, si je vraiment besoin d'aller petit, aller avec une puce SIM 64Gb - assez petit pour cacher, assez grand pour copier le plus grand des secrets d'Etat.

SIM comme dans le téléphone mobile? Est-ce qu'ils font SIMs qui stockent des données? Pourquoi. Vous pourriez obtenir un K ou alors dans la zone de répertoire d'une carte SIM normale. Pour cacher des données, il y a stéganographie. Ou tout simplement l'envoyer à travers le net, chiffré et stego'd.

Beaucoup de pays vous condamner pour obstruction si vous ne remettez pas les informations d'identification de chiffrement lorsqu'on lui a demandé.

À un client, le cordon d'alimentation lui-même fusionné avec l'APC UPS lorsqu'un éclair a frappé, mais les commutateurs et ordinateur protégés par celui-ci a survécu (et l'ordinateur a même fait un arrêt normal lorsque les piles usagées). Nous avons dû couper ce cordon d'alimentation, car la prise schuko ne correspondait pas à travers le trou où l'onduleur était.

À mon lycée tous les soudeurs sont cloués au sol. Idiots soudure avec les pinces d'autres au sol des gens, de sorte que tout le courant passe par le câblage du sol dans les murs.

Cette école va brûler un jour, étant donné que nous avions déjà un arc électrique dans le conduit, les fils verts sont marqués à chaud, une scie à trois phases a été câblé avec deux phases et neutre, et les violations du code partout. (Le tableau a également vu filé vers l'arrière, ce qui desserre l'écrou de l'arbre qui contient sur la lame et la lame se frottait contre le côté de la table)

Ces « protecteurs de surtension » petits pisseux qui sont juste un bouchon ne fera pas de la merde, quoi que ce soit alors quelques 10s de surtension V les MOVs vont « tapette » ...

Une bonne protection contre les surtensions doit être à plusieurs niveaux, et comme il est assez cher (il implique une modification au réseau de la maison), ceux-là mêmes ont.

En ce qui concerne le « secteur zapper » - il devrait être grand, absolument humungus pour vider assez de puissance pour faire tout dommage que ce soit, tous les appareils font toute une charge.

post-scriptum un coup de foudre peut (et très probablement) déchirer le câblage du mur (forces de Lorenz)

Un « secteur Zapper » a été fait. Malheureusement, avant d'CRÉATEURS pourraient informer le ministère de l'Énergie et sur ce qui doit être fait au niveau national pour nous protéger, la sécurité intérieure est intervenu et a classé l'ensemble. On m'a dit que l'un des concepteurs pris un avion pour aller informer la commission de l'énergie au Congrès, et sortit de l'avion pour constater que aucun des gens de l'énergie avait autorisation DHS pour les écouter.

dit Charles Staal:

Non, personne ne avec un jeu va vous dire quoi que ce soit. Pourquoi aurait-il risquer sa garde pour vous impressionner? Menteur.

Je reste délibérément vague au sujet de qui le projet est mon ami, ou comment je pense qu'il a travaillé, parce que pour tout ce que je sais que le DHS a fait cela à plusieurs projets. Même si je sais l'ordre des événements, et que je l'ai appris alors qu'il était une phase « regarder cette chose cool que nous avons fait », qui sait si le DHS pourrait croire que.

Si vous aviez jamais lu la fiche technique d'un MOV, vous trouverez qu'ils ne vont pas faire face à une surtension de l'état d'équilibre. Ils ne sont pas l'e même tourner jusqu'à ce que la tension est d'environ 100V ci-dessus et que beaucoup nominale avec des pointes dans les microsecondes.

Étant donné que la distribution de puissance a une impédance très faible, quelqu'un à peu près besoin d'une grande banque de condensateur chargé à une tension très élevée avant que ça va faire un grand pic. La teneur élevée en fréquence pourrait avoir une meilleure chance affectant un très petit segment de la distribution locale. Il est donc très peu probable d'être pratique.

Je serais probablement diviser le système sur deux disques, et faites en sorte que, à moins que les deux sont branchés en même temps (ou dans 10 secondes ou quelque chose), il frites le système. Il y a deux façons que je peux voir que vous pourriez le faire; Soit avoir un bâton comme un verrou / lecteur destruct, et une avec les données (Si vous branchez les données conduisent à sans verrouillage / lecteur de destruction, les connexions de données ne font pas, vous ne pouvez pas lire les données (ou vous pouvez juste brûler la mémoire, si vous voulez plus de sécurité), et si le verrouillage / lecteur destruct est branché sur son propre, il souffle tout le système). Vous pourriez probablement trier la communication entre les deux lecteurs via IR ou RF, ou peut-être même le câblage filaire juste dur, si vous les avez sur un cordon (ce serait un peu plus SUS, cependant). Tout le monde le contrôle des lecteurs habituellement juste de les tester une à la fois, ne pensera pas à les essayer simultaniously premier.

bruit aléatoire de l'abîme dit:

Une partie de moi est consterné de voir que les gens prennent le temps d'inventer des choses de ce genre qui ont un seul but destructeur. Certains morveux gâté qui est énervée à son gamin dans la rue coûte parents des enfants une grande ou deux sur une petite prise de bec stupide. L'autre partie de moi pense que ce serait drôle de regarder un flic brancher sur son ordinateur à la recherche de preuves et ne leur dire quoi que ce soit. Sa prise d'un USB et non pas contre la loi de posséder.

Mélanger avec le stockage de données réelles et un mot de passe qui doit être saisi pour fermer la fonction kill. Pour le rendre plus scientifique fou, ajouter une fonction de verrouillage en expansion qu'elle assure fermement au port.

Entrez le mot de passe erroné trop de fois et il déverse à plusieurs reprises à haute tension dans le port. Tuer le pouvoir de l'ordinateur et il va tout jeter dans la charge est dans ses condensateurs, qui frire probablement quelque chose. Le défaut de saisir le mot de passe doit également vider suffisamment volts dans la puce de mémoire pour le faire frire.

L'utilisation d'un hub serait de contourner ces attaques, il suffit de débrancher le câble USB au hub. Hub serait pain grillé et des données sur le dispositif de tuer aussi du pain grillé, mais l'ordinateur serait sauvé.

Personnellement, je pense que tout le concept de verrouillage (connexion physique) à l'ordinateur juste fait ressembler il a été prévu et malveillant. L'utilisation d'un dispositif qui va détruire un ordinateur après un laps de temps arbitraire est beaucoup mieux. À ce moment-là, la plupart des gens vont penser que quelque chose est arrivé à l'ordinateur et ne soupçonne pas le périphérique USB. Je préfère avoir beaucoup deniability plausible que le premier suspect de ce qu'on appellerait maintenant un crime.

Je verrais plus utile que le suicide de l'appareil.

Branchez-le tout USB standard et il frire la mémoire contenue.

Pour accéder à la mémoire flash, peut-être mettre un morceau de ruban adhésif sur la première moitié du câble d'alimentation qui alimente les condensateurs.

Ou un adaptateur pour broches non standard cachés.

Luc dit Weston:

Je me demande donc ce qui est nécessaire, en termes d'isolation galvanique au port USB, pour faire un dispositif hôte avec des défenses adéquates contre cette attaque?

Oui, je pense que le ADUM4160 fonctionnerait. Il est censé isoler jusqu'à 5 kV. La raison pour laquelle la protection ESD intégrée à un ordinateur portable que vous êtes en moyenne ne s'arrête pas que ce soit probablement parce qu'il est le dumping un peu plus d'énergie dans un transitoire d'ESD et de le faire aussi longtemps qu'il a le pouvoir. Le ADUM pourrait prendre feu, mais je ne pense pas que cela casserait sur l'isolement.

OMG. Pourquoi HAD avec de telles conneries. Il est même pas créatif, tout simplement stupide et débile. Ensuite, je bâtirai une prise USB qui dispose d'un connecteur d'alimentation. Ou une clé USB avec 20g d'explosifs brisants et un détonateur relié à l'alimentation USB. De même, et uncreative débile.

Ici, quelques idées plus crétins pour vous: Que diriez-vous d'un bloc d'alimentation portable qui n'a pas transformateur, juste un peu de poids et un fil de raccordement du réseau électrique au connecteur d'ordinateur portable. Ou un CD de démarrage qui efface toutes vos données sans demander, si vous insérez et avoir CD au-dessus du disque dur comme ordre de démarrage

Que diriez-vous d'une unité centrale de traitement qui a besoin des mises à jour du microcode.

Ou une voiture qui a un mauvais code et repose sur des tests d'émission.

Ou une puce GPS / 4G qui surveille si votre contrat de location / abonnement sur votre cœur pompe est libéré.