MAC attaques des inondations et comment les arrêter

Une attaque d'inondation MAC est une technique utilisée pour compromettre la sécurité des commutateurs sur un réseau. Lorsque ce type d'attaque est tentée, le commutateur est alimenté des milliers d'images à partir d'une adresse MAC source différente avec l'espoir de consommer toute la mémoire qui a été allouée pour la table d'adresses MAC. cadres légitimes seront alors inondés tous les ports similaires à la façon dont fonctionne un concentrateur.

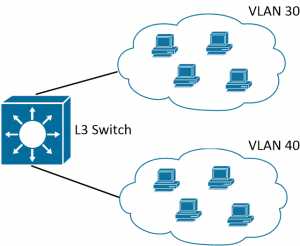

Pour ce poste, nous allons nous concentrer sur la topologie suivante avec un commutateur Cisco 3750 et deux VLANs. Notre attaque aura lieu le VLAN 30 et nous consommera tous les emplacements d'adresses disponibles dans la table CAM. Nous allons utiliser l'outil macof Linux pour inonder le commutateur qui a la capacité de générer des trames avec différentes 150.000 adresses MAC par minute. Je suggère que vous ne le faites pas sur les équipements de production, car il crée beaucoup de trafic et peut nuire à la disponibilité des applications.

Avant de commencer, la minuterie de vieillissement table CAM sur notre commutateur est réglé à 300 secondes (valeur par défaut). Vous pouvez voir cela en exécutant la commande show aging-time-table d'adresses MAC. Si une inondation se produit et stoppe, les entrées non valides doivent être vidées automatiquement en 5 minutes. En outre, il est l'importation de connaître le nombre maximum d'adresses MAC que le commutateur peut encore tenir. Le nombre mac show address-table commande dans notre cas montre que l'espace pour 2.844 adresses reste. , Nous allons d'abord voir suivant le nombre d'entrées dynamiques existent actuellement dans la table CAM du commutateur.

Lancez la commande macof pour lancer l'attaque en envoyant des milliers de fausses entrées au commutateur. Vous devriez voir des entrées semblables à ce qui suit. J'ai tronqué la sortie pour le rendre plus facile à lire.

, Vous devez également observer que la table CAM est maintenant pleine. Gardez à l'esprit que les tables CAM de commutateurs adjacents peuvent également remplir en fonction de l'espace d'adressage maximale et le nombre de fausses adresses.

Lançons l'attaque à nouveau avec l'outil macof et regarder la table CAM en exécutant mac show address-table dynamique. Si vous avez l'enregistrement de la console est activée, vous devriez voir les violations qui se produisent pendant que nous regardons l'interrupteur.

Nous avons empêché l'attaque d'inondation MAC. La nouvelle configuration permet au port de rester actif, mais a arrêté l'attaque de remplir la table CAM en limitant le nombre d'entrées autorisées sur ce port. À l'avenir, il n'y a pas un bon moyen de surveiller la taille de la table CAM via le protocole SNMP (comme avec un compteur) mais vous pouvez recevoir des interruptions lorsqu'une violation se produit similaire au message ci-dessus.