Adresse MAC attaque d'inondation dans le réseau du campus, Brezular - Blog de

Hub est un périphérique réseau qui transmet des trames Ethernet reçues à tous les ports à l'exception du port sur lequel concentrateur déjà reçu des cadres. Ce n'est pas méthode très sécurisé parce que le trafic est envoyé à tous les ports et pourrait être capturé par l'attaquant.

Contrairement à un commutateur situé peut transférer le trafic selon l'adresse MAC de destination dans le cadre Ethernet reçu. Il doit être en mesure d'inspecter en-tête Ethernet et choisir un port de commutateur sortant dans VLAN particulier. Pour ce faire, il a besoin de maintenir la table d'adresses MAC et être en mesure de trouver l'adresse MAC de destination, le port sortant et VLAN.

Bellow est une table d'adresses MAC de Cisco 2960 switch 8 ports. Notez une entrée que j'écris avec la couleur rouge. Si le commutateur reçoit cadre avec adresse MAc destination 001a.4b79.70b8 sur le port Fa 0/4 il passe ce cadre au port Fa 0/1 si le port Fa 0/4 est VLAN100.

2960-I # show adresse table mac

Vlan Mac Type d'adresse Ports

---- ----------- -------- -----

Tous 0100.0ccc.cccc CPU STATIC

Tous 0100.0ccc.cccd CPU STATIC

Tous 0180.c200.0000 CPU STATIC

Tous 0180.c200.0001 CPU STATIC

Tous 0180.c200.0002 CPU STATIC

Tous 0180.c200.0003 CPU STATIC

Tous 0180.c200.0004 CPU STATIC

Tous 0180.c200.0005 CPU STATIC

Tous 0180.c200.0006 CPU STATIC

Tous 0180.c200.0007 CPU STATIC

Tous 0180.c200.0008 CPU STATIC

Tous 0180.c200.0009 CPU STATIC

Tous 0180.c200.000a CPU STATIC

Tous 0180.c200.000b CPU STATIC

Tous 0180.c200.000c CPU STATIC

Tous 0180.c200.000d CPU STATIC

Tous 0180.c200.000e CPU STATIC

Tous 0180.c200.000f CPU STATIC

Tous 0180.c200.0010 CPU STATIC

Tous ffff.ffff.ffff CPU STATIC

100 001a.4b79.70b8 DYNAMIC Fa0 / 1

Total des adresses MAC pour ce critère: 21

Si le port Fa 0/4 est dans le VLAN 200 commutateur ne peut pas utiliser une entrée dans la table d'adresses MAC parce qu'il n'y a pas d'adresse MAC dans VLAN200. Commutateur doit être sûr que le cadre sera livré à la fin PC de sorte qu'il inonde cadre à tous les ports de commutation, à l'exception du port Fa 0/4.

Comment les adresses MAC se changer table d'adresses MAC? Ils nuage être ajoutés comme entrée statique avec l'administrateur:

2960-I (config) # interface mac adresse table 0000.aaaa.bbbb statique vlan 100 Fa 0/5

Cette commande ajoute 0000.aaaa.bbbb adresse MAC pour changer le port Fa 0/5 pour le VLAN 100. Ils sont totalement 22 adresses MAC dans la table d'adresses MAC maintenant.

2960-I # show adresse table mac

Vlan Mac Type d'adresse Ports

---- ----------- -------- -----

Tous 0100.0ccc.cccc CPU STATIC

Tous 0100.0ccc.cccd CPU STATIC

Tous 0180.c200.0000 CPU STATIC

Tous 0180.c200.0001 CPU STATIC

Tous 0180.c200.0002 CPU STATIC

Tous 0180.c200.0003 CPU STATIC

Tous 0180.c200.0004 CPU STATIC

Tous 0180.c200.0005 CPU STATIC

Tous 0180.c200.0006 CPU STATIC

Tous 0180.c200.0007 CPU STATIC

Tous 0180.c200.0008 CPU STATIC

Tous 0180.c200.0009 CPU STATIC

Tous 0180.c200.000a CPU STATIC

Tous 0180.c200.000b CPU STATIC

Tous 0180.c200.000c CPU STATIC

Tous 0180.c200.000d CPU STATIC

Tous 0180.c200.000e CPU STATIC

Tous 0180.c200.000f CPU STATIC

Tous 0180.c200.0010 CPU STATIC

Tous ffff.ffff.ffff CPU STATIC

100 0000.aaaa.bbbb STATIC Fa0 / 5

100 001a.4b79.70b8 DYNAMIC Fa0 / 1

Total des adresses MAC pour ce critère: 22

Les adresses MAC sont également apprises de façon dynamique par le commutateur. Commutateur regarde non seulement l'adresse MAC de destination en-tête Ethernet, mais il apprend l'adresse MAC de source de trame reçue et le copier dans la table d'adresses MAC. Cette adresse MAC source est MAC de la carte réseau (ou un autre périphérique réseau) et est rememebered avec le port de commutateur sur qui a été reçu et cadre VLAN sur ce port.

MAC attaque d'inondation est procédé comment forcer l'interrupteur se comporte comme dispositif de moyeu. commutateur Attaqué envoie le trafic à chaque port de commutation et trafic (appels téléphoniques, les mots de passe de hachage etc.) peut être capturé par l'attaquant.

L'idée est simple - commutateur peut apprendre que nombre donné d'adresse MAC en raison de la limite matérielle de la table d'adresses MAC. Une fois la limite d'adresse MAC est atteinte table d'adresses MAC est pleine. Commutateur ne peut pas apprendre une nouvelle adresse MAC et le trafic est envoyé à tous les ports VLAN où l'attaque commence.

Tout l'attaquant doit faire est de commutateur de poison avec de nombreuses adresses MAC faux qui remplit la table d'adresses MAC entière. Commutateur apprend ces adresses MAC faux et faux cadres sont également inondées à tous les ports de commutation VLAN en particulier. D'autres commutateurs dans le réseau du campus apprennent également les adresses MAC faux et inondent MAC plus faux.

Après un certain temps tous les commutateurs qui ont le port de commutateur VLAN où l'attaque a commencé aura table d'adresses MAC. plein d'adresses MAC faux. trafic utilisateur normal dans le VLAN attaquant est creux inondé tout le port de commutation et si l'attaque est attaquant suffisamment de temps à faire peut capture les données dont il a besoin.

Lorsque l'attaquant capture une quantité suffisante de données qu'il arrête l'attaque. Après le temps de vieillissement est expiré adresses MAC faux sont supprimés par passage de la table d'adresses MAC commutateur.

1. Installation outil Dsniff:

Vous pouvez faire une attaque d'inondation MAC avec l'outil appelé macof. Il est la partie de Dsniff qui peut être installé avec cette commande sur Fedora Linux:

2. Vérification de la table d'adresses MAC et la charge du processeur avant l'attaque

Vérifiez tout d'abord le nombre d'adresses MAC sont dans le tableau:

2960-I # show count adresse table mac

Mac entrées pour Vlan 1:

---------------------------

Nombre d'adresses dynamiques. 0

Nombre d'adresses statique. 0

Total des adresses Mac. 0

Mac entrées pour Vlan 100:

---------------------------

Nombre d'adresses dynamiques. 1

Nombre d'adresses statique. 1

Total des adresses Mac. 2

Adresse totale Mac Espace disponible: 8046

Nous pouvons voir que 2 adresses MAC sont présentées dans le tableau d'adresses MAC pour le VLAN 100. Le premier est dynamiquement appris par le commutateur et le second est statiquement ajouté par l'administrateur. Il y a un espace libre pour une autre adresse 8046, ils peuvent être ajoutés à la table d'adresses MAC.

Vérifiez maintenant la charge du CPU:

2960-I # show cpu processus

l'utilisation du processeur pendant cinq secondes: 5% / 0%; un minute: 10%; cinq minutes: 11%

Je suis juste curieux de savoir si l'attaque d'inondation MAC a un impact sur la charge CPU.

3. Adresse MAC attaque d'inondation

a) La première attaque d'inondation d'adresse MAC

Il est temps de faire notre première attaque d'inondation MAC. Nous avons Cisco Catalyst 2960 (WS-C2960-8TC-L) avec 8 ports Fast Ethernet et Fast Ethernet 0/1 est conected pour ordinateur portable Compaq 8510w avec Linux Fedora 13 et dsniff installé. Démarrez macof utilitaire:

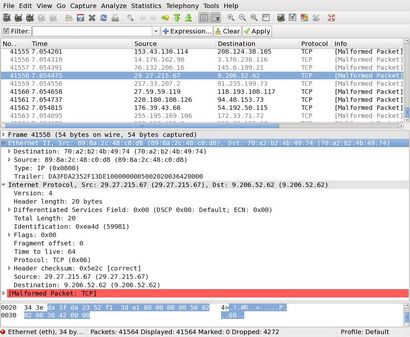

Ils sont beaucoup d'images créées avec l'utilitaire macof. Macof génère entre 10 000 et 15 000 paquets par seconde. Chaque paquet est envoyé avec une source aléatoire et l'adresse IP de destination. Aussi la source et l'adresse MAC de destination est différente pour chaque trame Ethernet:

Attaque est arrêté au bout d'environ 15 secondes. Le message du journal apparaît sur la console du commutateur:

processus d'apprentissage d'adresse MAC durent plus de 2 secondes et le commutateur se plaint à ce sujet.

Dans le soufflet de sortie, il est l'utilisation du processeur a montré immédiatement après la fin de l'attaque. La charge de l'unité centrale est de 95% au dernier cinq secondes. Il semble que cette utilisation élevée du processeur est causée par MAC attaque d'inondation.

2960-I # show cpu processus

l'utilisation du processeur pendant cinq secondes: 95% / 10%; un minute: 12%; cinq minutes: 7%

PID Durée (ms) Appelé uSecs 5Sec 1Min 5Min ATS Process

1 0 8 0 0,00% 0,00% 0,00% 0 Chunk Gestionnaire

2 0 150 0 0,00% 0,00% 0,00% 0 indicateur de charge

3 0 2 0 0,00% 0,00% 0,00% 0 spantree Helper

4 1125 156 7211 0,00% 0,08% 0,05% 0 Voir les tas

b) La deuxième attaque d'inondation de l'adresse MAC

Je le répète encore une fois les inondations d'adresse MAC pour être sûr que l'utilisation élevée du processeur est causée par une attaque. J'attends peu de temps et après quelques secondes d'utilisation du processeur retourne à 5% (la valeur avant l'attaque). Je commence la deuxième attaque, et je montre l'utilisation du processeur immédiatement après la fin de l'inondation (arrête Ctrl-C de l'utilitaire macof).

2960-I # show cpu processus

l'utilisation du processeur pendant cinq secondes: 96% / 10%; un minute: 12%; cinq minutes: 6%

PID Durée (ms) Appelé uSecs 5Sec 1Min 5Min ATS Process

Maintenant, nous pouvons être sûrs que ce type d'impact d'attaque sur CPU du commutateur Cisco Catalyst 2960.

Dans la sortie ci-dessous, il est numeber de MAC adresse que nous forçons passer à apprendre:

2960-I # show count adresse table mac

Mac entrées pour Vlan 100:

---------------------------

Nombre d'adresses dynamiques. 7962

Nombre d'adresses statique. 1

Total des adresses Mac. 7963

Adresse totale Mac Espace disponible: 78

table d'adresses MAC est presque complète - seulement 78 adresses MAC peuvent être ajoutés à la table d'adresses MAC et après que l'interrupteur commencera inondant le trafic utilisateur normal de ses ports.

c) La troisième attaque d'inondation de l'adresse MAC

Dans le second test, nous avons vérifié que CPU de 8 ports Catalyst 2960 a été d'être touchées par les inondations MAC attaque. Dans le troisième test et je vais continuer à courir plusieurs minutes attaque.

Au bout de cinq minutes de rechargement commence et changer après son démarrage ce message d'erreur apparaît sur la console:

Je répétais la troisième attaque trois fois - deux fois switch cinq minutes se sont écrasés après et une fois continué à travailler. Je ne peux pas dire que l'accident de commutation est causé par MAC attaque d'inondation mais je pense que cela pourrait aider beaucoup.

En théorie, lors de l'attaque d'inondation d'adresse MAC, le commutateur continue normalement sauf qu'il inonde de travail le trafic de ses ports (comme un hub).

Nous pouvons éviter les attaques d'inondation d'adresse MAC avec port-sécurité configuré sur le port de commutateur.

2960-I (config-if) # Ne pas afficher run int fa 0/1

configuration du bâtiment.

Configuration actuelle. 159 octets

!

Interface FastEthernet0 / 1

vlan accès switchport 100

accès en mode switchport

switchport nonegotiate

port-sécurité switchport

spanning-tree portfast

fin

Avec seulement une ligne de configuration que nous limitons le port à une adresse MAC.

2960-I # show interface de port sécurité fastethernet 0/1

Sécurité Port. Activée

Statut du port. Secure-up

Mode violation. Fermer

Le temps de vieillissement. 0 minutes

Type de vieillissement. Absolu

SecureStatic le vieillissement d'adresses. désactivé

Adresses MAC maximum. 1

Total des adresses MAC. 0

Adresses MAC configurés. 0

Post-it adresses MAC. 0

Dernière adresse Source: Vlan. 0000.0000.0000: 0

Nombre de violation de la sécurité. 0

Si deux trames avec des adresses MAC de source différente apparaissent sur Fa 0/1, l'état du port est amené à désactivé l'erreur et seul mécanisme de récupération d'erreur administrateur ou peut mettre en place de port.