Protection contre les inondations MAC attaque, CiscoZine

Lors d'une attaque d'inondation MAC typique, un commutateur est inondé de paquets, chacun contenant des adresses MAC source. L'intention est de consommer la mémoire limitée mis de côté dans le commutateur pour stocker la table de traduction d'adresse de port à MAC physique.

Le résultat de cette attaque provoque le passage à entrer dans un état appelé mode failopen, dans lequel tous les paquets entrants sont diffusés sur tous les ports (comme une plaque tournante), au lieu de simplement sur le port correct selon un fonctionnement normal. pourrait alors un utilisateur malveillant utiliser un renifleur de paquets en cours d'exécution en mode promiscuous pour capturer des données sensibles à partir d'autres ordinateurs, qui ne seraient pas accessibles étaient le commutateur fonctionne normalement.

Cisco vous donne l'occasion de mettre en place une protection contre cette attaque avec la limitation et / ou certaines adresses MAC Hardwiring à un port dédié.

Comprendre l'attaque d'inondation MAC

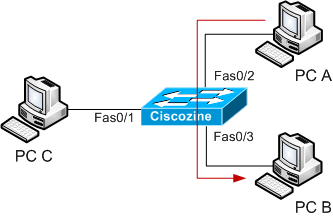

Supposons avoir un commutateur avec 3 PC: PC A, B et PC PC C; en situation normale, lorsque le PC A envoie un paquet à B PC, PC C ne considère pas paquet envoyé entre le PC A et B. PC

Ceci parce que le 3 PC sont connectés à un commutateur et non à un concentrateur.

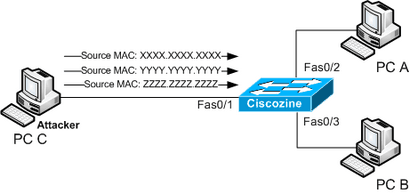

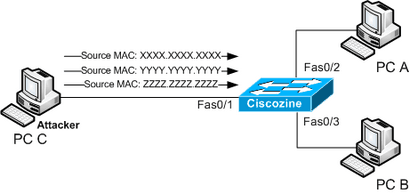

En cas d'attaque d'inondation MAC, le comportement de commutation est différent. Lors de l'attaque d'inondation MAC, l'attaquant (en l'occurrence PC C) inonde le commutateur avec des paquets, chacun avec adresse MAC de source différente.

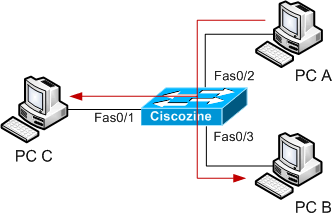

Si le contenu mémoire adressable (la mémoire où les adresses MAC sont stockées) est pleine, le commutateur fonctionne comme une plate-forme; donc, si le PC A envoie un paquet à B PC, le paquet sera reçu au PC C aussi.

Protection contre les inondations MAC attaque

Cisco a mis en place une fonctionnalité, appelée switchport port-security. pour se protéger contre ce type d'attaque. Vous pouvez utiliser la fonction de sécurité du port pour limiter l'entrée à une interface en limitant et en identifiant les adresses MAC des stations autorisées à accéder au port.

Il existe trois types d'adresses MAC sécurisées:

Les adresses MAC sécurisées statiques: Ceux-ci sont configurés manuellement en utilisant le switchport port-security mac-address commande de configuration d'interface mac-adresse, enregistrée dans la table d'adresses, et ajoutés à la configuration courante du commutateur.

adresses MAC sécurisées dynamiques: Elles sont apprises de façon dynamique, stockées uniquement dans la table d'adresses, et retirées lors du redémarrage du commutateur.

Les adresses MAC sécurisées collantes: Ceux-ci peuvent être dynamiquement appris ou configurées manuellement, stockées dans la table d'adresses, et ajouté à la configuration en cours d'exécution. Si ces adresses sont enregistrées dans le fichier de configuration, l'interface n'a pas besoin de les réapprendre dynamiquement lorsque le commutateur redémarre.

Rappelez-vous: Un port sécurisé peut avoir de 1 à 132 adresses sécurisées associées. Le nombre total d'adresses sécurisées disponibles sur le commutateur est 1024.

Lorsque le nombre maximal d'adresses MAC sécurisées ont été ajoutées à la table d'adresses et une station dont l'adresse MAC est pas dans la table d'adresses tente d'accéder à l'interface une violation de sécurité se produit.

Le commutateur peut réagir à une violation de la sécurité de trois façons différentes:

PROTECT: le nombre d'adresses MAC sécurisées atteint la limite autorisée sur le port, les paquets avec des adresses de source inconnue sont supprimés jusqu'à ce que vous supprimez un nombre suffisant d'adresses MAC sécurisées ou d'augmenter le nombre d'adresses maximales admissibles. Vous n'êtes pas averti qu'une violation de sécurité a eu lieu.

restrict: Lorsque le nombre d'adresses MAC sécurisées atteint la limite autorisée sur le port, les paquets avec des adresses de source inconnue sont supprimés jusqu'à ce que vous supprimez un nombre suffisant d'adresses MAC sécurisées ou d'augmenter le nombre d'adresses maximales admissibles. Dans ce mode, vous êtes averti qu'une violation de sécurité a eu lieu. Plus précisément, une interruption SNMP est envoyé. un message syslog est connecté, et le compteur incrémente de violation.

arrêt: Dans ce mode, une violation de la sécurité portuaire provoque l'interface pour devenir immédiatement désactivé-erreur. et désactive le port LED. Il envoie également un piège SNMP. enregistre un message syslog, et incrémente le compteur de violations. Lorsqu'un port sécurisé est à l'état désactivé erreur, vous pouvez le faire sortir de cet état en entrant la récupération errdisable cause de commande de configuration globale psecure-violation, ou vous pouvez réactiver manuellement en entrant l'arrêt et aucune configuration d'interface d'arrêt les commandes. Ceci est le mode par défaut.

Exemple: limite à dix adresses MAC. deux d'entre elles sont statiques (aaaa.aaaa.aaaa, bbbb.bbbb.bbbb), sur le port FastEthernet 0/1. La violation requise est « limitée ».

l'accès en mode switchport. Le port de sécurité ne fonctionne que sur le port d'accès, donc définir.

port-sécurité switchport. Activer la sécurité des ports sur l'interface.

switchport sécurité maximale du port 10. Définit le nombre maximum d'adresses MAC sécurisées pour l'interface à 10.

switchport restreindre violation port de sécurité. Il définit de « restreindre » le mode de violation.

switchport port-security aaaa.aaaa.aaaa mac-address. Définir l'adresse MAC statique; rappelez-vous que si vous configurez les adresses MAC moins sécurisées au maximum, les adresses MAC restantes sont apprises de façon dynamique.

Les commandes utiles pour afficher l'état de contrôle du trafic et la configuration sont:

show interfaces [id-interface] SwitchPort. Affiche l'état administratif et opérationnel de tous les ports de commutation (de nonrouting) ou le port spécifié, y compris le blocage des ports et des paramètres de protection du port.

show-sécurité du port [interface identifiant d'interface]. Affiche les paramètres de sécurité des ports du commutateur ou pour l'interface spécifiée, y compris le nombre maximal autorisé d'adresses MAC sécurisées pour chaque interface, le nombre d'adresses MAC sécurisées sur l'interface, le nombre de violations de la sécurité qui se sont produits, et le mode de violation.

montrer port-security adresse [interface id interface]. Affiche toutes les adresses MAC sécurisées configurées sur toutes les interfaces de commutation ou sur une interface spécifiée avec le vieillissement des informations sur chaque adresse.

Rappelez-vous: vous pouvez activer la sécurité des ports sur une interface uniquement si le port est pas configuré comme l'un de ces derniers:

- ports de lignes réseau: Si vous essayez d'activer la sécurité du port sur un port réseau, un message d'erreur apparaît, et la sécurité portuaire n'est pas activé. Si vous essayez de changer le mode d'un port sécurisé à coffre, le mode de port ne change pas.

- port dynamique: Un port en mode dynamique peut négocier avec son voisin pour devenir un port de tronc. Si vous essayez d'activer la sécurité du port sur un port dynamique, un message d'erreur apparaît, et la sécurité portuaire n'est pas activé. Si vous essayez de changer le mode d'un port sécurisé dynamique, le mode de port ne change pas.

- Port-accès dynamique: Si vous essayez d'activer la sécurité du port sur un port d'accès dynamique (VLAN protocole de requête [VQP]), un message d'erreur apparaît, et la sécurité portuaire n'est pas activé. Si vous essayez de modifier un port sécurisé à l'affectation dynamique de VLAN, un message d'erreur apparaît et la configuration du réseau local virtuel ne change pas.

- EtherChannel POrt: Avant d'activer la sécurité du port sur le port, vous devez d'abord retirer de la EtherChannel. Si vous essayez d'activer la sécurité du port sur un EtherChannel ou sur un port actif dans un EtherChannel, un message d'erreur apparaît, et la sécurité portuaire n'est pas activé. Si vous activez la sécurité du port sur un port actif non encore d'un EtherChannel, le port ne rejoint pas l'EtherChannel.

- 802.1x: Vous ne pouvez pas configurer un port 802.1X comme port sécurisé. Si vous essayez d'activer la sécurité du port sur un port 802.1X, un message d'erreur apparaît, et la sécurité portuaire n'est pas activé. Si vous essayez de modifier un port sécurisé à un port 802.1X, un message d'erreur apparaît et les paramètres 802.1X ne sont pas modifiés.

- Commutateur port de destination Port Analyzer (SPAN): Vous pouvez activer la sécurité du port sur un port qui est un port de destination SPAN; Cependant, la sécurité portuaire est désactivé jusqu'à ce que le port est retiré en tant que destination SPAN. Vous pouvez activer la sécurité du port sur un port source SPAN.